Les attaques WPA2 fonctionnent habituellement par l’interception de la négociation de la connexion entre le client et le point d’accès. La négociation fait ensuit l’objet d’une attaque par dictionnaire.

Les attaques WPA2 fonctionnent habituellement par l’interception de la négociation de la connexion entre le client et le point d’accès. La négociation fait ensuit l’objet d’une attaque par dictionnaire.

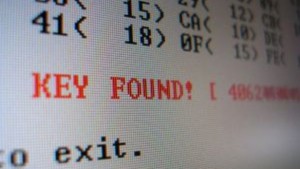

Cet outil, nommé WPA2-HalfHandshake-Crack, permet d’attaquer une clé WPA2 même en l’absence d’un point d’accès. Il est ainsi possible d’écouter les trames émises par un client et de créer un point d’accès utilisant le SSID recherché. Même si l’authentification échoue, la personne qui contrôle ce rogue access point aura assez d’informations pour tenter le même type d’attaque par dictionnaire.

Le tutoriel complet est disponible sur le github du projet : https://github.com/dxa4481/WPA2-HalfHandshake-Crack